Quelles sont les caractéristiques distinctives d'un virus informatique?

Les virus qui affectent négativementsystèmes informatiques, aujourd'hui personne n'est surpris. Mais voici comment reconnaître la menace à temps même sans la présence d'un logiciel de sécurité installé dans le système, tout le monde ne le sait pas. Les caractéristiques distinctives du virus informatique sont plusieurs caractéristiques de base, qui seront maintenant discutées.

Qu'est-ce que les virus informatiques

Toute personne qui utilise un ordinateur ou un appareil mobile dans la vie de tous les jours doit savoir ce que sont les virus.

Si vous regardez les menaces en termes généraux, ilssont des programmes spéciaux, des applets ou des fichiers avec des codes exécutables qui entraînent une perturbation des systèmes eux-mêmes, le vol ou la destruction totale des données de l'utilisateur. Il existe également une catégorie distincte de virus d'extorsion, qui cryptent d'abord les fichiers, puis exigent le paiement pour le déchiffrement.

Virus informatique: une variété d'effets

Parmi les nombreuses menaces connues à ce jour, il existe plusieurs classes principales dans lesquelles les virus informatiques sont combinés en degré et méthode d'impact sur le système.

Sur cette base, il est possible de classer les virus. Mais immédiatement, il vaut la peine de dire que la liste sera très conditionnelle. Approximativement, il ressemble à ceci:

- menaces inoffensives (caractéristiques distinctivesvirus informatique sont la réduction de l'espace disque sur le disque dur et l'utilisation de trop de RAM en raison de l'auto-propagation);

- Virus non dangereux (essentiellement, sauf pour la réduction de la mémoire, utiliser des effets sonores ou vidéo);

- Programmes dangereux (conduisant à l'accrochage de systèmes informatiques et à des dysfonctionnements non critiques);

- applications et applets très dangereuxune panne complète du système, la destruction ou la modification d'informations, le formatage du disque dur ou de ses partitions logiques, le vol d'informations confidentielles).

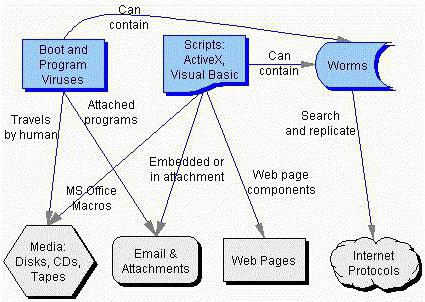

Classification des virus par habitat

Il existe également une classification alternative. L'analyse des virus informatiques modernes nous permet de présenter une liste supplémentaire:

- classer les menaces qui sont introduites dans des documents ou des programmes;

- les virus de démarrage qui affectent les secteurs de démarrage des systèmes d'exploitation;

- Les virus de macro qui utilisent des commandes exécutables, des applets et des macros dans les documents de bureau, infectant le modèle standard;

- Les menaces réseau qui se propagent via Internet et les réseaux locaux.

Les principales caractéristiques des virus informatiques

Nous passons maintenant directement à la question des spécificités de telles menaces. Typiquement, les caractéristiques distinctives d'un virus informatique sont les facteurs suivants:

- petite quantité d'application ou de fichier avec code exécutable;

- utiliser l'auto-lancement automatique;

- Copie constante du code incorporé à des fins de clonage;

- interférence dans le travail des composants logiciels et matériels du PC.

Outils de numérisation et de protection

Partant du fait que les principales caractéristiques du virus informatique sont les facteurs ci-dessus, vous pouvez leur consacrer quelques lignes de protection.

À ce jour, à temps plein ou portableles scanners ont beaucoup évolué. Si nous parlons de virus et de programmes antivirus, il peut être noté que les produits logiciels de développeurs tels que Kaspersky Lab, Dr. Web, Eset, etc. Mais de tels paquets sont payés, bien qu'il soit possible d'utiliser des versions d'essai avec une activation permanente pendant 30 jours.

Des outils antivirus gratuits aussiIls sont utilisés, mais parfois ils ne répondent pas aux exigences de sécurité et sont en mesure non seulement de passer la menace pénétrant, mais aussi provoquer des conflits au niveau du matériel et des logiciels (manque de soutien pour certains pilotes, l'écart avec l'application, un pare-feu, ou même « fer » le pare-feu).

De plus, de tels programmes ont complètementdifférent fonctionnel. Certains sont capables de détecter et de neutraliser les virus avec des codes exécutables qui violent le système d'exploitation, d'autres peuvent se débarrasser des logiciels espions ou de l'envoi massif de publicités. Et le plus triste est qu'aucun produit connu aujourd'hui ne peut pas faire face au décryptage des fichiers d'utilisateurs, qui est produit par des extorseurs de virus en utilisant la technologie AES 1024. Cela est noté même dans Kaspersky Lab.

Que utiliser pour la protection? Il est préférable d'installer des packages payants. Ici, vous pouvez être sûr à 99,9% que la menace sera détectée en temps opportun et ne nuira pas au système ou aux informations de l'utilisateur.

Si vous avez besoin d'une analyse ponctuelle pour un articlela présence de menaces avec des signes évidents d'infection, appropriés pour les utilitaires portables gratuits ou des applications spéciales avec le nom général Rescue Disk. Ils sont les plus efficaces, car ils démarrent avant que le système d'exploitation ne soit chargé et identifient même les menaces qui ne peuvent pas être détectées de la manière habituelle.

Au lieu du total

Comme nous le voyons, les caractéristiques distinctivesles virus informatiques sont tous des signes connus (peut-être que quelqu'un ne leur a pas fait attention). Néanmoins, cette brève information sera suffisante pour remarquer les premiers signes d'infection à temps s'il n'y a pas de logiciel anti-virus dans le système, bien qu'il soit préférable de l'avoir. Et quel paquet choisir dépend de l'utilisateur, de l'administrateur du terminal ou du réseau. Après tout, les programmes modernes utilisent souvent l'analyse heuristique, et les bases de données virales sont mises à jour plusieurs fois par jour.

</ p>